범위

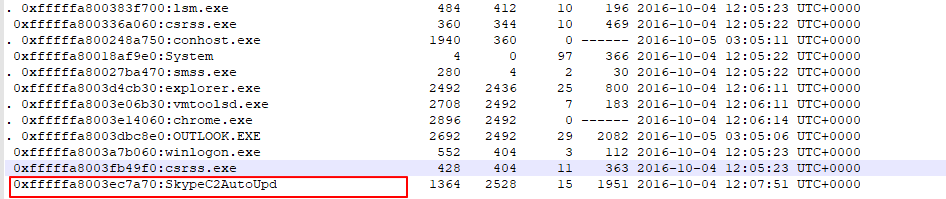

- 레지스트리 , 웹 브라우저 , $MFT , 휴지통 , 프리패치, 웹 로그 , 쉘백

- 점프리스트 , 링크파일 ,메모리 파일 ,스케쥴러

- 이벤트로그 , 썸네일, 아이콘 캐시 , 서비스

레지스트리

레지스트리 - 시스템 정보와 사용자 다양한 정보를 확인할 수 있다.

- 최근 열람한 문서 파일 목록, 실행 파일 목록, 시스템 정보 등을 확인할 수 있다.

- 레지스트리 확인 명령어 : Ctrl+R -> ‘regedit’ 명령 실행

레지스트리 구성(Root Key 구성)

- HKEY CURRENT USER

- HKEY LOCAL MACHINE

- HKEY USERS : 모든 사용자 정보

- HKEY CURRENT CONFIG : 시스템 시작시 사용되는 하드웨어 정보

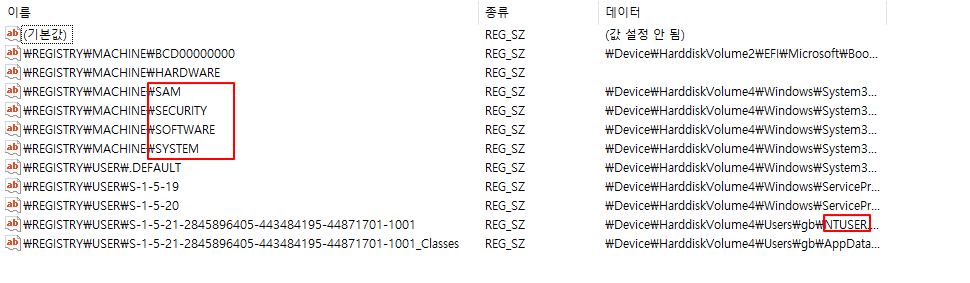

HKEY LOCAL MACHINE은 다음 경로에 다시 하위 하이브 파일로 구성된다. C:\Windows\System32\config

SAM 파일 : 로컬 계정 정보와 그룹 정보

SECURITY : 시스템 보안 정책과 권한 할당 정보

SOFTWARE : 시스템 부팅에 필요 없는 시스템 전역 구성 정보

SYSTEM : 시스템 부팅에 필요한 전역 구성 정보

C:\Windows\System32\config\systemprofile

C:\Windows\ServiceProfiles\LocalService

C:\Windows\ServiceProfiles\NetworkService

//win10에서는 이 경로.

ntuser.dat 파일 : 사용자 프로파일 정보

위의 5개의 파일은 실제 분석시 필요한 레지스트리의 하이브 파일이다.

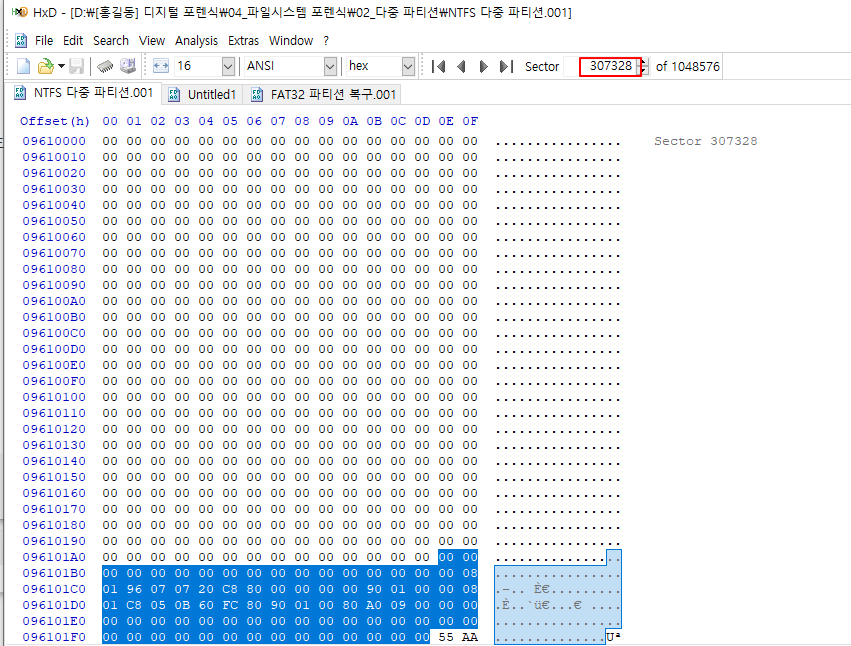

5개 하이브파일 위치.

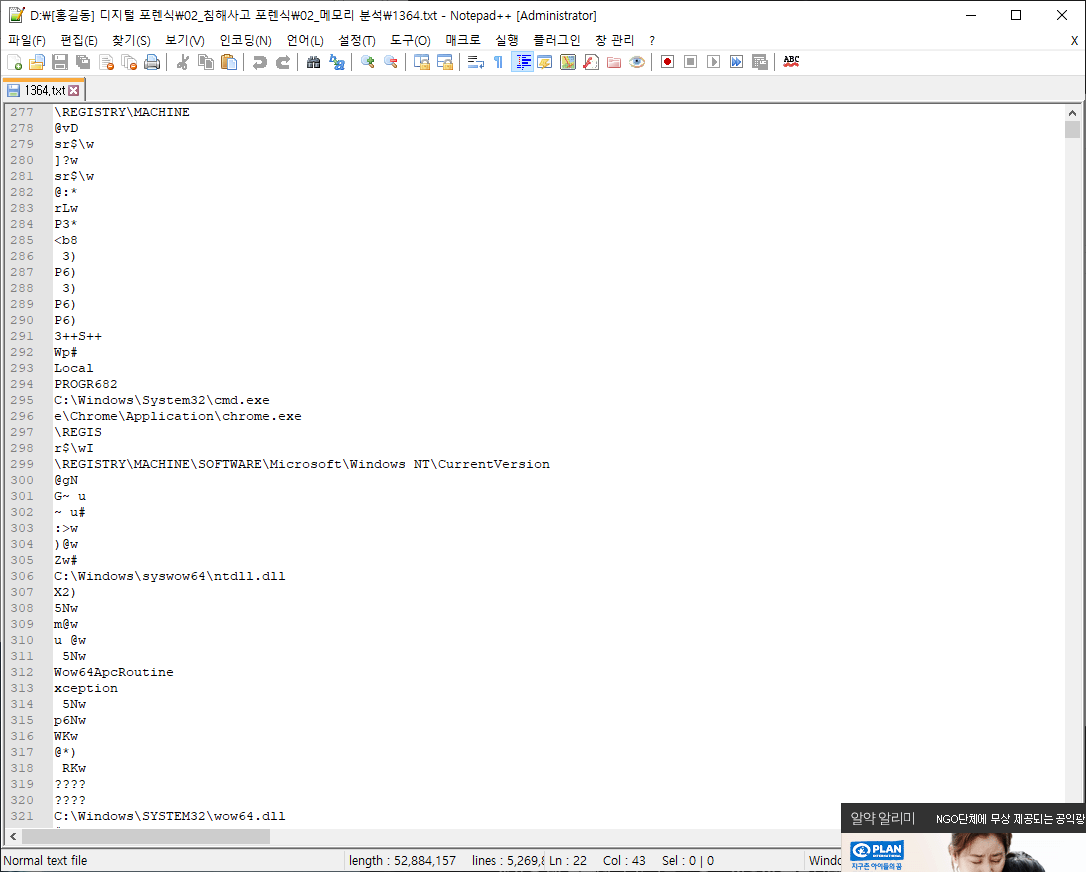

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\hivelist

시스템 정보

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion

설치된 프로그램 정보 HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall

- 설치된 프로그램 이름, 버전, 게시자, 설치 날짜/시간, 설치 경로 확인 가능

컴퓨터 이름

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\ComputerName

- 컴퓨터 이름 확인 가능

SID 정보

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\ProfileList

- 계정에 대한 보안 식별자(권한 관련 정보를 담고 있는 ID) 정보 확인 가능

사용자 계정 기본 폴더

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders

마지막 로그인한 사용자 정보

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

시스템 마지막 종료 시간

- HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Windows

표준 시간대

- HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\TimeZoneInformation

이벤트 로그 정보

- HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\services\eventlog

응용 프로그램 사용 흔적

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\UserAssist

- {CE ~ : 실행시킨 응용프로그램 정보 - {F4 ~ : 시작 메뉴에 저장되어 있으며, 실행시킨 응용프로그램 정보

그림판으로 열어본 파일 흔적

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Applets\Paint \Recent File List

- File번호 : 번호가 낮을 수록 최근에 열어본 파일

워드패드로 열어본 파일 흔적

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Applets\Wordpad \Recent File List

- File번호 : 번호가 낮을 수록 최근에 열어본 파일

MS 오피스 사용 흔적

- HKEY_CURRENT_USER\Software\Microsoft\Office\14.0\Excel\File MRU

- HKEY_CURRENT_USER\Software\Microsoft\Office\14.0\PowerPoint\File MRU

- HKEY_CURRENT_USER\Software\Microsoft\Office\14.0\Word\File MRU

한글 사용 흔적

- HKEY_CURRENT_USER\Software\HNC\Hwp\8.0\HwpFrame\RecentFile

곰플레이어 사용 흔적

- HKEY_CURRENT_USER\Software\GRETECH\GomPlayer\OPTION - 마지막 접근 폴더 및 파일 정보 확인 가능

PDF(Adobe) 사용 흔적

- HKEY_CURRENT_USER\Software\Adobe\Acrobat Reader\11.0\AVGeneral\cRecentFiles

검색기를 이용한 키워드 사용 흔적

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer \WordWheelQuery

최근 열어본 파일 흔적

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\RecentDocs

최근 실행창에 실행/검색한 명령 흔적

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\RunMRU

저장 매체 연결 흔적

- HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Enum\USBSTOR - C:\Windows\inf\setupapi.dev.log

외부시스템 연결 정보 (원격데스트탑 ‘mstsc’를 이용하여 접속할 경우 정보 저장)

사용한 프로그램의 창 제목

- HKEY_CURRENT_USER\Software\Classes\Local Settings\Software\Microsoft \Windows\Shell\MuiCache

알림 영역 아이콘

- HKEY_CURRENT_USER\Software\Classes\Local Settings\Software\Microsoft \Windows\CurrentVersion\TrayNotify

작업표시줄 고정 리스트 정보

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Taskband

탐색기 주소 창에 입력한 경로 리스트

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\TypedPaths

최근 읽기 또는 저장한 파일 흔적

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer \ComDlg32\OpenSavePidlMRU

최근에 접근한 폴더 흔적

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer \ComDlg32\LastVisitedPidlMRU

서비스 및 드라이버 목록

- HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\services

네트워크 카드 관련 정보

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\NetworkCards

네트워크 정보 관련

- HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\services\Tcpip\Parameters\Interfaces

무선랜 관련 정보

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\NetworkList \Profiles

IE 다운로드 디렉토리 및 설정 정보

- HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer - HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\Main

타이핑한 URL 목록

- HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\TypedURLs

즐겨찾기 목록

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\MenuOrder \Favorites\Links

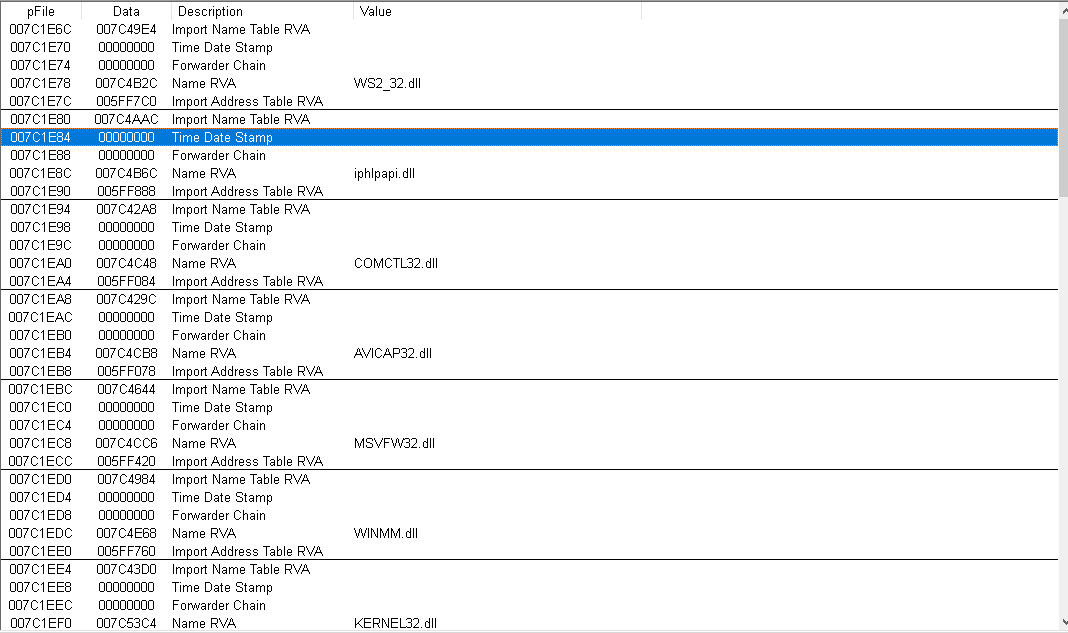

응용프로그램 호환성 캐시 (호환성 문제가 발생했던 응용 프로그램 정보 저장)

- HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Session Manager \AppCompatCache

부팅시 자동 실행되는 소프트웨어 정보

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon \shell

- HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion \Run

- C:\Users\Administrator\AppData\Roaming\Microsoft\Windows\Start Menu\Programs \Startup

명령 프롬프트 실행시 자동으로 시작되는 소프트웨어 정보

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Command Processor

레지스트리 편집기에서 마지막으로 접근한 키에 대한 정보

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Applets\Regedit

REGA

이렇게 일일이 찾는건 매우 귀찮은 일이다. 따라서 도구를 사용하여 쉽게 찾을 수 있다.

REGA_1.5.3 이란 프로그램이다.

분석을하기위해선 하이브파일 5개가 모두 들어있어야 한다.

간단하게 키워드 검색을 통해 원하는 것을 찾을 수 있다.

프로파일 및 파일 다운로드 분석

실습.

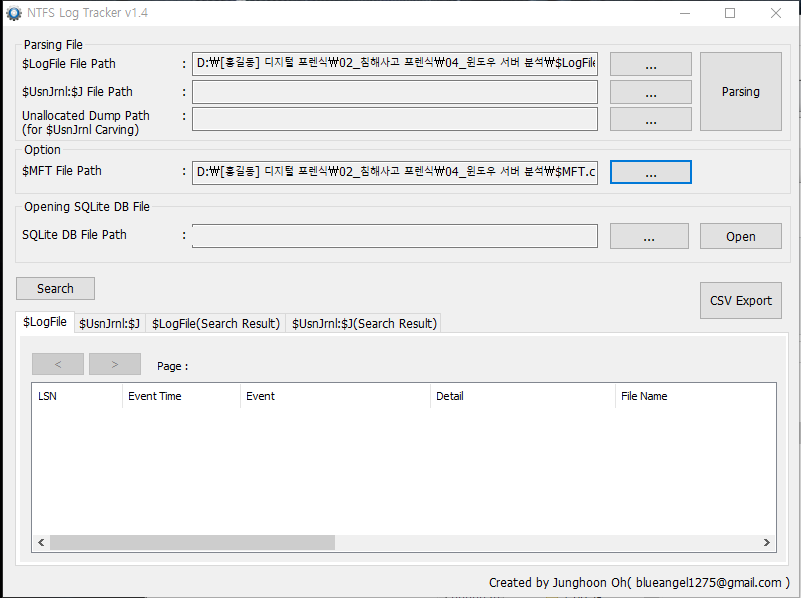

- 사용 도구 : AccessData FTK Imager, BEncode Editor, NTFS Log Tracker

[힌트] 토렌트 프로그램은 'setting.dat' 파일에 토렌트 기본 설정과 배포를 위한 시드 파일 정보를 관리한다.

1. AccessData FTK Imager을 통해 디스크 이미지파일 을 실행

2. setting.dat 찾은 후 , 파일을 추출.

3. BEncode Editor를 통해 setting.dat를 연다.

저 위치에 토렌트에 관련된 파일이있다.

4. 직접 저 경로로 들어가 파일을 찾은 후 , 추출

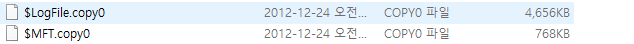

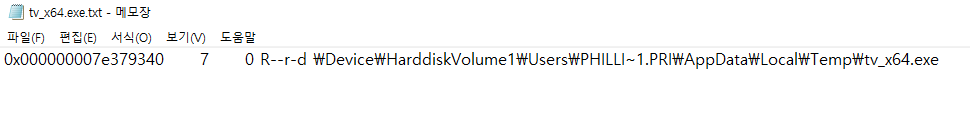

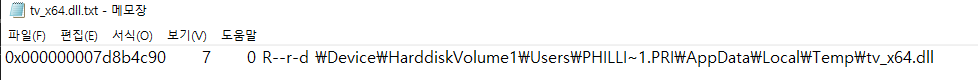

5. root에있는 Log file과 MFT파일을 추출

6. 추출한 파일을 NTFS Log Tracket을 통해 엑셀파일로 추출

logfile이다.

7. 이곳에서 아까 추출한 052b585f1808716e1d12eb55aa646fc4984bc862 이이름을 검색하여 있는지 확인

증거 확인.

실습 2

- 사용 도구 : IE10Analyzer

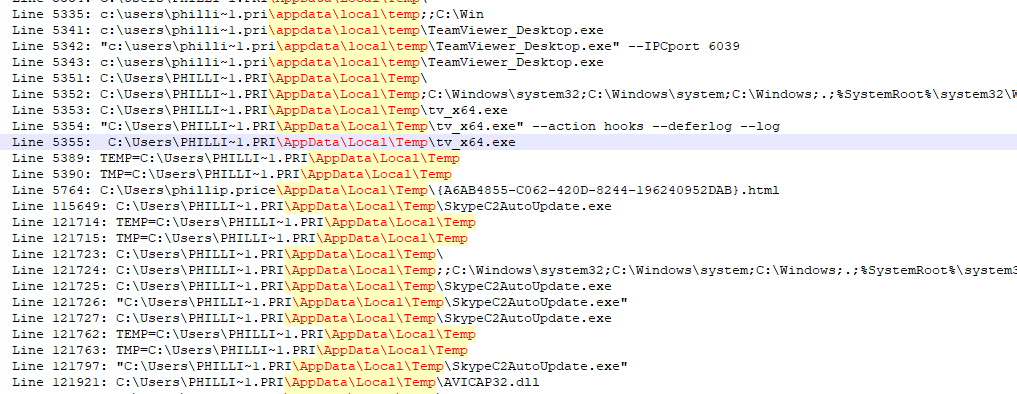

1. \Users\7ester\AppData\Local\Microsoft\Windows\WebCache 에서 WebCacheV24.dat를 IE10Analyzer통해 실행

win10은 -> 위치 C:\Users\gb\AppData\Local\Microsoft\Windows\WebCache

가장 많이 접속한 url을 확인

저 사이트에서 유출한 것으로 알 수 있다.